Finansudvalget 2013-14

FIU Alm.del Bilag 5

Offentligt

3/2013

Beretning omforebyggelse af hackerangreb

3/2013

Beretning omforebyggelse af hackerangreb

Statsrevisorerne fremsender denne beretningmed deres bemærkninger til Folketinget ogvedkommende minister, jf. § 3 i lov omstatsrevisorerne og § 18, stk. 1, i lov omrevisionen af statens regnskaber m.m.København 2013

Denne beretning til Folketinget skal behandles ifølge lov om revisionen af statens regnskaber, § 18:Statsrevisorerne fremsender med deres eventuelle bemærkninger Rigsrevisionens beretning til Folketinget og vedkommendeminister.Finansministeren og klima-, energi- og bygningsministeren afgiver en redegørelse til beretningen.Rigsrevisor afgiver et notat med bemærkninger til ministrenes redegørelser.På baggrund af ministrenes redegørelser og rigsrevisors notat tager Statsrevisorerne endelig stilling til beretningen, hvilketforventes at ske ultimo januar 2014.Ministrenes redegørelser, rigsrevisors bemærkninger og Statsrevisorernes eventuelle bemærkninger samles i Statsreviso-rernes Endelig betænkning over statsregnskabet, som årligt afgives til Folketinget i april måned – i dette tilfælde Endeligbetænkning over statsregnskabet 2013, som afgives i april 2015.

Henvendelse vedrørendedenne publikation rettes til:StatsrevisorerneFolketingetChristiansborg1240 København KTelefon: 33 37 59 87Fax: 33 37 59 95E-mail: [email protected]Hjemmeside: www.ft.dk/statsrevisorerne

Yderligere eksemplarer kankøbes ved henvendelse til:Rosendahls-Schultz DistributionHerstedvang 102620 AlbertslundTelefon: 43 22 73 00Fax: 43 63 19 69E-mail: [email protected]Hjemmeside: www.rosendahls-schultzgrafisk.dk

ISSN 2245-3008ISBN 978-87-7434-415-5

STATSREVISORERNES BEMÆRKNING

Statsrevisorernes bemærkning

Statsrevisorerne,den 9. oktober 2013BERETNING OM FOREBYGGELSE AF HACKERANGREBStatslige virksomheder opbevarer store mængder fortrolige digitale data og er ansvar-lige for at beskytte disse oplysninger. Det drejer sig bl.a. om kommercielt fortrolige ogpersonfølsomme data. Disse data skal opbevares sikkert, og der bør etableres tekni-ske sikringstiltag, som kan styrke sikkerheden, forebygge hackerangreb og mindskerisikoen for misbrug af it-systemer og fortrolige data.Behovet for beskyttelse mod hackerangreb understreges af, at der i de senere år harværet flere hackerangreb på statslige virksomheders it-systemer.Statsrevisorerne finder det foruroligende, at der i de undersøgte statslige virk-somheder har været utilstrækkelig sikring mod hackerangreb og utilstrækkeligbeskyttelse af it-systemer og fortrolige digitale data.Statsrevisorerne finder det utilfredsstillende:at ledelsen i de undersøgte virksomheder i Finansministeriet og Klima-, Energi- ogBygningsministeriet ikke har foretaget tilstrækkelige risikovurderingerat der på undersøgelsestidspunktet var en unødig stor risiko for hackerangreb,som kunne føre til misbrug af it-systemer og fortrolige data i Finansministeriet ogKlima-, Energi- og Bygningsministerietat Statens It – der er it-driftsleverandør for ca. 80 statslige virksomheder – ikke itilstrækkelig grad har undersøgt, om et hackerangreb mod en virksomhed medutilstrækkelige sikringstiltag kunne sprede sig til andre statslige virksomheder.Peder LarsenHenrik ThorupHelge Adam MøllerKristian JensenMogens JensenKlaus Frandsen

Beretning til Statsrevisorerne omforebyggelse af hackerangreb

Rigsrevisionen afgiver hermed denne beretning tilStatsrevisorerne i henhold til § 17, stk. 2, i rigsrevi-sorloven, jf. lovbekendtgørelse nr. 101 af 19. januar2012. Beretningen vedrører finanslovens § 7. Fi-nansministeriet og § 29. Klima-, Energi- og Byg-ningsministeriet.

Indholdsfortegnelse

I.II.

Introduktion og konklusion ........................................................................................... 1Statslige virksomheders forebyggelse af hackerangreb .............................................. 3A.Indledning ............................................................................................................. 3B.Formål, afgrænsning og metode ........................................................................... 3C.Undersøgelse af de 3 sikringstiltag ....................................................................... 5D.Undersøgelse af særlige sikringstiltag i Statens It ................................................ 7E.Ansvaret for virksomhedernes sikring ................................................................... 8

Bilag 1. Ordliste ................................................................................................................... 10Bilag 2. Kildehenvisninger ................................................................................................... 12

Beretningen vedrører finanslovens § 7. Finansministeriet og § 29. Klima-, Energi-og Bygningsministeriet.I undersøgelsesperioden har der været følgende ministre:Finansministeriet:Bjarne Corydon: 3. oktober 2011 -Klima-, Energi- og Bygningsministeriet:Martin Lidegaard: 3. oktober 2011 -

INTRODUKTION OG KONKLUSION

1

I. Introduktion og konklusion

1. Denne beretning handler om, hvad en række statslige virksomheder gør for at forebyggehackerangreb. En fornuftig adfærd på internettet er vigtig for at undgå angreb, men det er idag også nødvendigt at supplere med tekniske sikringstiltag, der kan medvirke til at styrkesikkerheden og forebygge angreb.2. Den stigende digitalisering af den statslige forvaltning øger behovet for, at statslige virk-somheder beskytter sig mod hackerangreb og risikoen for misbrug af it-systemer og fortro-lige data. Behovet tydeliggøres af, at der i de senere år har været angreb på flere statsligevirksomheder.3. Internationale undersøgelser har vist, at 3 centrale sikringstiltag kan forebygge hovedpar-ten af de på nuværende tidspunkt kendte typer af hackerangreb:teknisk begrænsning af download af programmer fra internettetbegrænsning af brugen af lokaladministratorersystematisk sikkerhedsopdatering af programmer.

Hackinghenviser i denne be-retning til den ulovlige handling,at en ukendt og uautoriseretperson i det skjulte anvenderandres it-systemer eller data.Formålet med hacking og deanvendte metoder afhængeraf de personer eller organisa-tioner, der står bag, dvs. om deter fremmede stater, kriminelleorganisationer eller individer,som på egen hånd misbrugerinternettets svagheder.

Rigsrevisionen har derfor vurderet, om de undersøgte statslige virksomheder har håndteretrisikoen for hackerangreb, herunder implementeret de 3 sikringstiltag. Virksomhederne erStatens It, Digitaliseringsstyrelsen, Klima-, Energi- og Bygningsministeriets departement ogEnergistyrelsen.Rigsrevisionen har desuden undersøgt, om Statens It har håndteret risikoen for, at et hacker-angreb på én virksomhed med utilstrækkelige sikringstiltag kan sprede sig til andre virksom-heder, fx via de delte servicer (fælles løsninger). Statens It blev etableret som it-driftsleveran-dør i 2010 og har i dag ca. 80 statslige virksomheder tilsluttet, herunder de 3 andre virksom-heder, som indgår i denne undersøgelse.4. Boks 1 viser eksempler på succesfulde hackerangreb, der kunne have været forebyggeteller reduceret med de 3 sikringstiltag.

Sikringstiltaghenviser i denneberetning til en praksis eller me-kanisme, der forbedrer it-sikker-heden, dvs. bestræbelser, dertages i anvendelse for at mod-virke fejl, tab og misbrug af dataog sikre tilgængelighed til it-sy-stemer og data.

BOKS 1. EKSEMPLER PÅ SUCCESFULDE HACKERANGREBDer har inden for det seneste år været succesfulde angreb, som har berørt flere af de statslige virk-somheder, der er tilsluttet Statens It. Rigsrevisionen anser et angreb som succesfuldt, når ingen afvirksomhedens eller Statens It’s interne sikringstiltag har forebygget eller detekteret angrebet, og hvordet ikke efterfølgende er muligt at afvise, at it-systemer eller data er blevet misbrugt. Angrebene eralene afsløret, fordi Center for Cybersikkerhed har kunnet konstatere kommunikation med hjemme-sider, der er kendt eller mistænkt for skadelig aktivitet.Ifølge Center for Cybersikkerhed kunne nogle af angrebene have været undgået, hvis de 3 sikrings-tiltag, der behandles i denne beretning, havde været implementeret i virksomhederne. Center forCybersikkerhed vurderer også, at konsekvenserne af hovedparten af angrebene ville have væretvæsentligt mindre, hvis de 3 sikringstiltag havde været implementeret.

2

INTRODUKTION OG KONKLUSION

5. Undersøgelsen baserer sig på it-revisioner udført som led i årsrevisionen i foråret 2013og er igangsat på eget initiativ. Rigsrevisionen har valgt at afgive en beretning, da vi vur-derer, at undersøgelsens resultater om utilstrækkelig sikring af data er af principiel betyd-ning. Hertil kommer, at det er Rigsrevisionens vurdering, at alle statslige virksomheder børforholde sig til undersøgelsens anbefaling om at håndtere risikoen for hackerangreb.

UNDERSØGELSENS HOVEDKONKLUSIONRigsrevisionen finder, at de data, som de undersøgte statslige virksomhedervar ansvarlige for, på undersøgelsestidspunktet ikke var tilstrækkeligt beskyt-tet, og at der med det konstaterede sikkerhedsniveau var en unødig stor risikofor hackerangreb og misbrug af it-systemer og fortrolige data. Undersøgelsenviste, at ingen af de undersøgte virksomheder i deres risikovurderinger havdehåndteret den risiko, de udsatte sig for. Rigsrevisionen vurderer desuden, atopgavesplittet mellem Statens It og virksomhederne – hvad angår sikring modhackerangreb – ikke er klart.Konkret viste undersøgelsen, at de undersøgte virksomheder ikke systematiskhavde forebygget hackerangreb ved teknisk at begrænse download af program-mer fra internettet og brugen af lokaladministratorer, ligesom det kun var 2 udaf 4 virksomheder, der systematisk sørgede for at sikkerhedsopdatere deresprogrammer. Der var endvidere ikke i virksomhedernes risikovurderinger doku-mentation for, at ledelsen havde taget stilling til den risiko, virksomheden ud-satte sig for ved ikke at have implementeret de 3 sikringstiltag.Rigsrevisionen vurderer, at Statens It ikke i tilstrækkelig grad havde undersøgtrisikoen for, at et hackerangreb på én virksomhed med utilstrækkelige sikrings-tiltag kunne sprede sig til andre virksomheder, fx via driftscentrets delte servi-cer (fælles løsninger). Rigsrevisionen vurderer endvidere, at Statens It’s ud-bredte brug af domæneadministratorer øgede risikoen for spredning af et an-greb.Det er Rigsrevisionens vurdering, at undersøgelsens resultater kan være gæl-dende for en større kreds af statslige virksomheder end de netop undersøgte.Rigsrevisionens anbefaler derfor:at alle statslige virksomheder i deres risikovurdering forholder sig til risiko-en for et hackerangreb, herunder om de i tilstrækkelig grad teknisk har be-grænset download af programmer fra internettet og brugen af lokaladmini-stratorer, og om anvendte programmer mv. systematisk sikkerhedsopdate-res.

På baggrund af undersøgelsen skal Rigsrevisionen endvidere anbefale:at Finansministeriet præciserer opgavesplittet mellem Statens It og virksom-hederne, hvad angår sikring mod hackerangreb fra internettetat Finansministeriet ved Digitaliseringsstyrelsen eller Forsvarsministerietved Center for Cybersikkerhed udarbejder vejledning til alle statslige virk-somheder om, hvilke sikringstiltag en statslig virksomhed bør overveje forat imødegå aktuelle trusler om hackerangreb.

STATSLIGE VIRKSOMHEDERS FOREBYGGELSE AF HACKERANGREB

3

II. Statslige virksomheders forebyggelse afhackerangreb

A.

Indledning

6. Den teknologiske udvikling medfører en stigende digitalisering af samfundet, som ogsåhar resulteret i en effektivisering af den offentlige sektor gennem nye digitale løsninger ogservicer. I dag opbevarer statslige virksomheder store mængder digitale data, som i varie-rende grad er fortrolige. Det drejer sig fx om kommercielt fortrolige data, som private virk-somheder, der er underlagt kontrol i henhold til konkurrencelovgivningen, er forpligtede tilat aflevere til staten. Desuden er hovedparten af de statslige virksomheder ansvarlige forat beskytte oplysninger, der er omfattet af persondataloven. Disse data kan omfatte perso-ners helbredsoplysninger, politiske og religiøse overbevisning, etniske baggrund, strafbareforhold, sociale problemer og andre rent private forhold, fx skatteoplysninger samt ansæt-telses- og indkomstforhold.Med den stigende brug af informationsteknologi øges risikoen for angreb fra internettet –også kaldet hacking. Et nyligt eksempel er fra forsommeren 2013, hvor hackere ved et an-greb på bl.a. politiets kørekortregister fik adgang til en lang række borgeres cpr-oplysninger.Rigsrevisionen har konstateret, at også andre statslige virksomheder, fx under Erhvervs-og Vækstministeriet og Finansministeriet, har været udsat for hackerangreb.Center for Cybersikkerhed, som i de senere år har bistået flere private og statslige virksom-heder med håndteringen af hackerangreb, vurderer, at problemet er stigende. Et eventueltbrud på fortroligheden af de data, staten opbevarer, kan have væsentlige negative konse-kvenser for borgere og private virksomheder samt for de berørte statslige virksomheder.Center for Cybersikkerheder en del af Forsvarets Efterret-ningstjeneste under Forsvars-ministeriet. Centrets missioner at beskytte Danmark modcybertrusler, fx hackerangreb,spionage og tyveri over inter-nettet.

B.

Formål, afgrænsning og metode

7. Formålet med revisionen var at vurdere, om udvalgte statslige virksomheder i tilstrække-lig grad reducerede risikoen for hackerangreb. Virksomhederne var Statens It og Digitalise-ringsstyrelsen, som hører under Finansministeriet, og på Klima-, Energi- og Bygningsmini-steriets område var det departementet og Energistyrelsen. Disse virksomheder blev udvalgtblandt virksomheder, som er tilsluttet Statens It.8. På baggrund af erfaringer fra tidligere it-revisioner er det Rigsrevisionens vurdering, at un-dersøgelsens resultater kan gøre sig gældende for en større kreds af statslige virksomhederend de 4 omtalte.9. Sikring af informationssikkerhed, herunder reduktion af risikoen ved hackerangreb, er enkontinuerlig proces. Regeringen besluttede i 2004, at statslige virksomheder skulle imple-mentere informationssikkerhedsstandarden DS 484. De senere år har virksomhederne måt-tet bruge enten DS 484 eller den internationale standard ISO 27001. Fremadrettet har rege-ringen besluttet, at staten skal følge ISO 27001, når den nye udgave af standarden forelig-ger i dansk oversættelse, hvilket forventes at være i oktober 2013. Begge standarder stil-ler krav om, at virksomhederne skal udarbejde en risikovurdering, som skal medtænke al-le relevante risici, og at resultatet af risikovurderingen omsættes til konkrete sikringstiltag.

DS 484ogISO 27001er beggeinformationssikkerhedsstandar-der. DS 484 er en dansk stan-dard, mens ISO 27001 er inter-nationalt anerkendt. Der er for-skel på indholdet i sikkerheds-standarderne, men for dem beg-ge gælder det, at efterlevelseaf standarden er en metode tilat sikre virksomhedernes infor-mationer.

4

STATSLIGE VIRKSOMHEDERS FOREBYGGELSE AF HACKERANGREB

Formålet med risikovurderingen er at prioritere resurserne effektivt i forhold til, hvor de gørmest gavn, og sikre, at virksomheden ikke udsætter sig for større risici, end hvad ledelsenfinder acceptabelt.Sikkerhedstruslerne på fx internettet udvikler sig hurtigt og bliver stadigt mere komplekse,mens en risikovurdering er et øjebliksbillede af situationen på det tidspunkt, hvor vurderin-gen udarbejdes. Sikkerhedsstandarderne forudsætter derfor, at der mindst én gang årligtgennemføres en risikovurdering, så ledelsen i de enkelte virksomheder kan holde sig infor-meret om det aktuelle risikobillede.Da antallet af hackerangreb er stigende, og langt hovedparten af de statslige virksomhederi dag opbevarer store mængder følsomme og fortrolige data digitalt, er det relevant for stats-lige virksomheder i deres risikovurdering at forholde sig til risikoen for et angreb, herundervurdere, om virksomhedens aktuelle it-sikkerhed er passende.10. Ud fra internationale undersøgelser om hackerangreb er det Rigsrevisionens vurdering,at følgende 3 sikringstiltag kan forebygge hovedparten af de på nuværende tidspunkt kend-te typer af angreb:Tildelingen af rettighed somlokaladministratorgiver med-arbejderen det højeste niveauaf adgang og kontrol over dencomputer, som medarbejderenarbejder ved.

teknisk begrænsning af download af programmer fra internettetbegrænsning af brugen af lokaladministratorersystematisk sikkerhedsopdatering af programmer.

I overført betydning svarer de 3 sikringstiltag til nogle af de mest effektive låse på marke-det, som kan forebygge hovedparten af alle forsøg på indbrud.Rigsrevisionen finder, at det i dag bør være god praksis at implementere de 3 sikringstil-tag, medmindre der er en tilstrækkelig forretningsmæssig begrundelse for ikke at gøre det.11. Det australske forsvarsministerium vurderede i oktober 2012, at 85 % af alle hackeran-greb kan forebygges med nogle få sikringstiltag. Andre internationale organisationer udgi-ver lignende anbefalinger vedrørende forebyggelse af hackerangreb, som opdateres i hen-hold til udviklingen i sikkerhedstruslerne, fx den britiske myndighed for teknisk informations-sikkerhed, Communications-Electronics Security Group (CESG), og SANS Institute. SANSInstitute er et amerikansk privat forsknings- og uddannelsesinstitut, som samarbejder medden amerikanske efterretningstjeneste (National Security Agency) foruden en lang rækkeandre offentlige og private aktører.Ud over forebyggende tiltag omfatter de omtalte undersøgelser andre tekniske og organisa-toriske sikringstiltag. De 3 sikringstiltag i Rigsrevisionens undersøgelse omfatter 3 af detaustralske forsvarsministeriums vigtigste anbefalinger om forebyggelse, ligesom de ogsåindgår i CESG’s anbefalinger. De 3 sikringstiltag er desuden indeholdt i SANS Institute’shøjest prioriteredequick wins,som instituttet vurderer er de p.t. mest effektive måder atreducere risikoen for hackerangreb væsentligt og øjeblikkeligt på, uden at virksomhederskal foretage omfattende proceduremæssige eller tekniske ændringer.Der er forskelle i beskrivelsen af de 3 sikringstiltag i de 3 nævnte undersøgelser og i Rigs-revisionens undersøgelse. Fx omtaler undersøgelsernewhitelisting,som har til formål atsikre, at kun på forhånd godkendte programmer kan anvendes. Vi har undersøgt, om virk-somhederne teknisk har begrænset medarbejdernes download af programmer, som er etmindre resursekrævende sikringstiltag, der har samme formål.Det er Rigsrevisionens vurdering, at de 3 nævnte undersøgelser sammen med andre inter-nationale undersøgelser understøtter væsentligheden af de 3 forebyggende sikringstiltag,som vi behandler i denne undersøgelse. Ifølge Center for Cybersikkerhed kan konklusio-nerne fra den australske undersøgelse og andre tilsvarende undersøgelser umiddelbartoverføres til danske forhold.

STATSLIGE VIRKSOMHEDERS FOREBYGGELSE AF HACKERANGREB

5

12. Det skal bemærkes, at de 3 forebyggende tiltag ikke kan stå alene som god praksis. Eteffektivt forsvar mod hackerangreb indebærer flere tekniske og organisatoriske sikringstiltag,som ikke er behandlet i denne undersøgelse.13. Ud over at undersøge, om virksomhederne havde implementeret de 3 sikringstiltag, un-dersøgte vi, om risikoen ved eventuelt at fravælge implementeringen af sikringstiltagene varbeskrevet i virksomhedernes risikovurdering, så det fremgik, at virksomhedernes ledelsehavde forholdt sig til risikoen og muligheden for at forebygge hackerangreb.Særligt i forhold til Statens It undersøgte vi, om Statens It havde risikovurderet og testet, omet hackerangreb på én af de virksomheder, som var tilsluttet driftscentret, kunne sprede sigtil andre af de tilsluttede virksomheder. Rigsrevisionen finder, at sikkerheden i Statens It ogi de virksomheder, som var tilsluttet driftscentret, skal ses i sammenhæng, da der var en risi-ko for, at svagheder hos én af virksomhederne potentielt kunne påvirke andre virksomheder.I forlængelse heraf undersøgte vi, om Statens It havde begrænset anvendelsen af domæne-administratorer, som kan øge risikoen for spredning af et angreb.Endelig gennemgik Rigsrevisionen den standardkundeaftale, der var indgået mellem StatensIt og alle de tilsluttede virksomheder, for at vurdere opgavesplittet mellem Statens It og virk-somhederne vedrørende de 3 sikringstiltag.Rigsrevisionen gennemgik endvidere virksomhedernes sikkerhedspolitik og andet relevantmateriale, og vi interviewede medarbejdere i virksomhederne. Rigsrevisionen modtog des-uden en rapport fra Statens It, som viste det aktuelle niveau af sikkerhedsopdatering på al-le virksomhedernes computere. Vi gennemgik rapporten for at vurdere, om virksomheder-nes sikkerhedsopdatering var tilstrækkelig.14. Beretningen har i udkast været forelagt Finansministeriet, Klima-, Energi- og Bygnings-ministeriet, Statens It, Digitaliseringsstyrelsen, Energistyrelsen og Center for Cybersikker-hed, hvis bemærkninger i videst muligt omfang er indarbejdet.15. Bilag 1 indeholder en ordliste, der forklarer udvalgte ord og begreber. Bilag 2 indeholderkildehenvisninger til de omtalte internationale undersøgelser i beretningen.Endomæneadministratorhar markant flere rettighederend en lokaladministrator. Endomæneadministrator har dethøjeste niveau af rettigheder,adgang og kontrol over alle it-systemer og data i en virksom-hed. En hackers overtagelseaf en domæneadministratorsrettigheder øger derfor risikoenfor spredning af angrebet.

C.

Undersøgelse af de 3 sikringstiltag

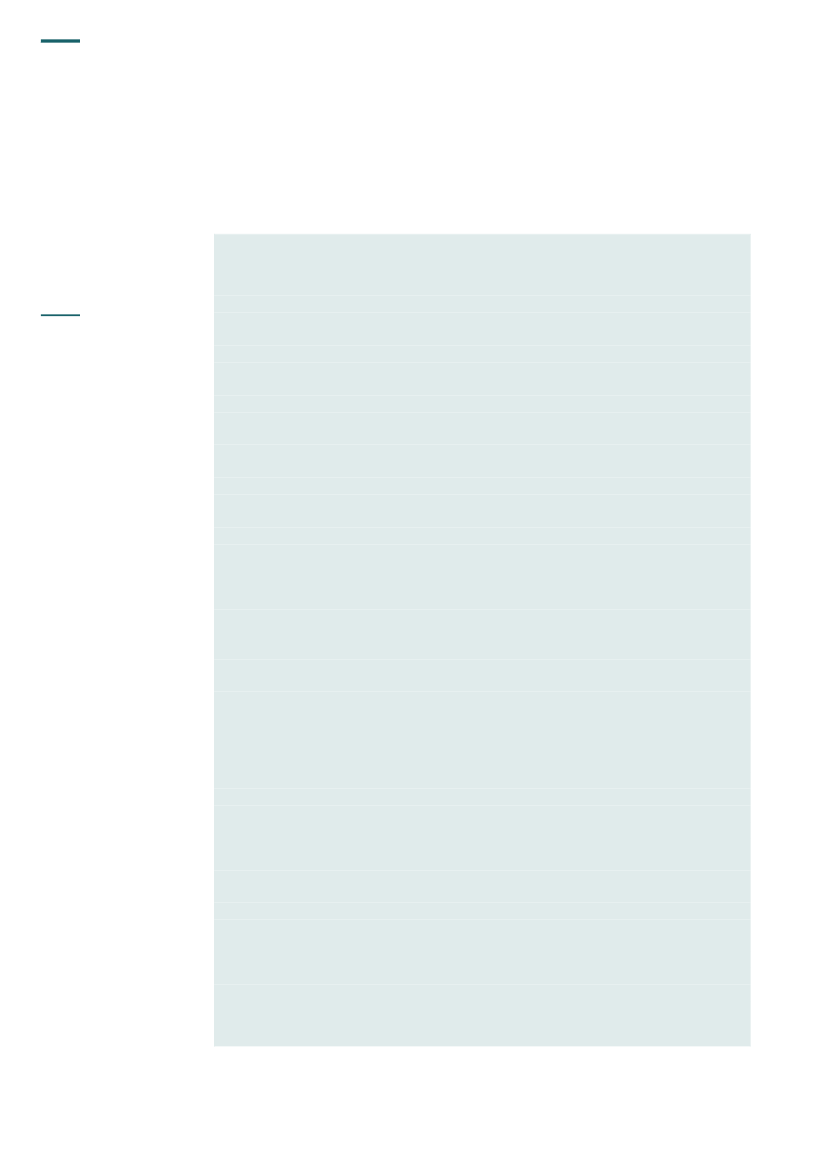

16. Rigsrevisionen har undersøgt, om de udvalgte virksomheder har implementeret de 3anbefalede sikringstiltag.Tabel 1 viser resultatet af Rigsrevisionens undersøgelse af praksis i de udvalgte virksomhe-der.

Tabel 1. Sikkerhedspraksis i udvalgte virksomhederStatens ItDigitaliserings-styrelsenKlima-, Energi-og Bygnings-ministerietsdepartementNejNejNejEnergi-styrelsen

Begrænser download af programmer frainternettetBegrænser brugen af lokaladministratorerSikkerhedsopdaterer systematisk programmer

NejNejJa

NejNejNej

NejNejJa

Note: ”Nej” betyder, at virksomheden i enkelte tilfælde følger god praksis, men at det ikke sker systematisk.”Ja” betyder, at virksomheden systematisk følger god praksis, men at der forekommer afvigelser.

6

STATSLIGE VIRKSOMHEDERS FOREBYGGELSE AF HACKERANGREB

Nedenfor følger en uddybning af de 3 sikringstiltag og undersøgelsens resultater, som de erpræsenteret i tabel 1.Download af programmer fra internettet17. En virksomhed kan opsætte it-systemerne, så medarbejderne ikke selv kan downloadeprogrammer fra internettet (denne opsætning forhindrer ikke download af fx billeder, doku-menter og grafiske præsentationer). Dermed kan medarbejderne kun benytte de program-mer, som virksomheden anser for relevante for medarbejdernes arbejdsopgaver, fx tekstbe-handling, regneark og internetadgang. Virksomheden kan også vælge at opsætte systemer-ne, så medarbejderne selv kan downloade programmer fra internettet. Hermed øges risiko-en for, at medarbejderen downloader skadelige programmer, fx en hackers fjernstyringspro-gram, uden at vide det. Rigsrevisionen har undersøgt, om virksomhederne har implemen-teret tekniske begrænsninger, så medarbejderne ikke selv kan downloade programmer frainternettet.18. Rigsrevisionens undersøgelse viste, at ingen af de undersøgte virksomheder havde im-plementeret tekniske begrænsninger, så medarbejderne ikke kunne downloade programmerfra internettet. Det første sikringstiltag om teknisk at begrænse download af programmer frainternettet var dermed ikke implementeret.Ingen af de 4 virksomheder havde i deres risikovurdering begrundet fraværet af tekniske be-grænsninger for download af programmer fra internettet. Rigsrevisionen finder, at der børvære dokumentation for, at ledelsen har taget stilling til den risiko, virksomheden udsættersig for ved ikke teknisk at begrænse download af programmer fra internettet.Brug af lokaladministratorer19. En virksomhed kan vælge at opsætte computerne, så medarbejderne ikke er lokaladmi-nistratorer. En virksomhed kan også vælge at opsætte computerne, så medarbejderne erlokaladministratorer og dermed har det højeste niveau af adgang og kontrol over compute-ren. Ved at overtage lokaladministratorens rettigheder kan en hacker fx lukke antivirusfunk-tionen på computeren og andre funktioner, der har til formål at begrænse hacking, og bevæ-ge sig videre i virksomhedens it-systemer. Som lokaladministrator kan hackeren desudeninstallere forskellige skadelige programmer på computeren. Rigsrevisionen har undersøgt,om de udvalgte virksomheder har begrænset brugen af lokaladministratorer.20. Rigsrevisionens undersøgelse viste, at alle de undersøgte virksomheder havde valgt atlade medarbejderne være lokaladministrator på deres egen computer. Det andet sikringstil-tag om at begrænse brugen af lokaladministratorer var dermed heller ikke implementeret.Ingen af de 4 virksomheder havde i deres risikovurdering begrundet brugen af lokaladmini-stratorer. Rigsrevisionen finder, at der bør være dokumentation for, at ledelsen har taget stil-ling til den risiko, virksomheden udsætter sig for ved ikke at begrænse brugen af lokaladmi-nistratorer.Sikkerhedsopdatering af programmer21. Hackere kan udnytte svagheder i programmer som fx Adobe Reader, Adobe Flash Play-er, Java og browsere (fx Internet Explorer), der findes på langt størstedelen af alle medar-bejderes computere. Disse svagheder kan dog minimeres, hvis programmerne systematisksikkerhedsopdateres. Producenterne af programmerne udsender regelmæssigt nye sikker-hedsopdateringer. Hyppigheden af sikkerhedsopdateringer afhænger bl.a. af, hvornår produ-centen bliver opmærksom på en sikkerhedsbrist. Det er ikke ualmindeligt, at der udsendessikkerhedsopdatering til et program et par gange om måneden. Rigsrevisionen har under-søgt, om virksomhederne systematisk har sikkerhedsopdateret de 4 udvalgte programmer.

Atdownloadeet program vilsige at kopiere et program frainternettet ned på sin egencomputer. For at programmetkan tages i brug, kræves det,at man efterfølgende installererprogrammet på sin computer.

STATSLIGE VIRKSOMHEDERS FOREBYGGELSE AF HACKERANGREB

7

22. Rigsrevisionens undersøgelse viste, at Statens It og Energistyrelsen systematisk sikker-hedsopdaterede deres programmer, mens det ikke var tilfældet i de 2 andre virksomheder.Det tredje sikringstiltag om systematisk at sikkerhedsopdatere anvendte programmer vardermed ikke implementeret i 2 ud af de 4 undersøgte virksomheder.Undersøgelsen viste videre, at virksomhederne i deres risikovurdering ikke havde begrundetderes praksis vedrørende sikkerhedsopdatering af deres programmer. Rigsrevisionen finder,at der bør være dokumentation for, at ledelsen i virksomhederne har taget stilling til den risi-ko, virksomheden udsætter sig for ved ikke systematisk at sikkerhedsopdatere sine program-mer.Undersøgelsen viste dog også, at praksis på området var ved at blive ændret. Statens It varved at udrulle nye computere til alle virksomheder, som er tilsluttet Statens It. Denne udrul-ning, der netop var gennemført hos Energistyrelsen, vil medføre en bedre sikkerhed, da virk-somhederne får systematiske sikkerhedsopdateringer, som svarer til niveauet i Statens It.Statens It forventer at afslutte opgaven inden årets udgang.23. Rigsrevisionen forventer umiddelbart, at Statens It’s udrulning af nye computere vil løseen væsentlig del af problemet med mangelfulde sikkerhedsopdateringer. Rigsrevisionen hardog fået oplyst, at nogle af de i alt ca. 1.500 fagsystemer, som Statens It drifter for de tilslut-tede virksomheder, vanskeliggør sikkerhedsopdatering af computerne. Det skyldes, at nog-le fagsystemer kan være udviklet til en bestemt version af fx browseren på computerne. Enny version af browseren kan medføre, at et fagsystem ikke umiddelbart kan afvikles. I dissetilfælde vil en sikkerhedsopdatering i stedet medføre nedsat eller helt manglende funktiona-litet.Statens It og flere af de tilsluttede virksomheder savner overblik over, hvilke fagsystemer dervanskeliggør sikkerhedsopdateringer på computerne, eller hvor store omkostninger der sam-let set vil være forbundet med en løsning, som også sikkerhedsmæssigt er tilfredsstillende.Der er således på nuværende tidspunkt ikke indsamlet tilstrækkelig information til at kunnevurdere opgavens omfang. På den baggrund er det for tidligt at vurdere, om denne særligeudfordring vedrørende sikkerhedsopdateringer bliver løst med Statens It’s udrulning af denye computere.

D.

Undersøgelse af særlige sikringstiltag i Statens It

Risiko for spredning af hackerangreb24. Statens It er baseret på at dele servicer mellem de tilsluttede virksomheder for at kunneminimere omkostningerne pr. transaktion (fx gennemførelse af en betaling eller en søgningi en database) ved it-anvendelsen. Fx kan samme server håndtere opdatering af antiviruspå alle computere. Fælles harddiske kan bruges på tværs af virksomheder og ministerier,og samme medarbejder kan arbejde på tværs af it-systemer og data.Stigende anvendelse af delte servicer kan dog også udgøre en større risiko for en ringeresikkerhed for de tilsluttede virksomheder. En risiko ved brugen af delte servicer er, at virk-somheden med den svageste it-sikkerhed kan påvirke sikkerhedsniveauet i andre virksom-heder. Et hackerangreb på en virksomhed med utilstrækkelige sikringstiltag kan indebære,at hackerne har nemmere adgang til fortrolige data hos driftscentrets øvrige virksomheder.De virksomheder, der er tilsluttet Statens It, er således afhængige af it-sikkerheden hos hin-anden.

8

STATSLIGE VIRKSOMHEDERS FOREBYGGELSE AF HACKERANGREB

Center for Cybersikkerhed har oplyst, at der er eksempler på, at et hackerangreb på en stats-lig virksomhed har spredt sig til andre virksomheder inden for samme ministerområde. Rigs-revisionen finder det væsentligt, at Statens It forholder sig aktivt til risikoen for spredning in-den for samme ministerområde såvel som på tværs af ministerområder. Det forudsætter bl.a.en forudgående risikovurdering og en efterfølgende test af, om det ønskede sikkerhedsni-veau er opnået.25. Rigsrevisionen undersøgte, om Statens It har vurderet risikoen for, at et hackerangrebpå én virksomhed kan kompromittere it-sikkerheden i andre virksomheder. Rigsrevisionenundersøgte desuden, om Statens It havde testet, om kompromitterede it-systemer i én virk-somhed kunne sprede sig til andre virksomheder, der er tilsluttet Statens It.Undersøgelsen viste, at Statens It ikke havde vurderet risikoen for, at et hackerangreb på énvirksomhed kan kompromittere it-sikkerheden i andre virksomheder, der er tilsluttet StatensIt. Desuden havde Statens It ikke udført test, som viste, om et angreb på én virksomhed kankompromittere andre virksomheders it-systemer inden for driftscentret. Statens It har oplyst,at driftscentret har et passende sikkerhedsniveau, men anerkender behovet for afdækningaf risikoen for spredning af angreb og en efterfølgende test heraf.Risiko ved udbredt brug af domæneadministratorer26. Rigsrevisionen undersøgte Statens It’s anvendelse af domæneadministratorer. En do-mæneadministrator har det højeste niveau af rettigheder, adgang og kontrol over alle it-sy-stemer og data i en virksomhed. En hackers overtagelse af en domæneadministrators ret-tigheder øger derfor risikoen for spredning af hackerangrebet.27. Det er Rigsrevisionens vurdering, at Statens It havde en meget udbredt anvendelse afdomæneadministratorrettigheder, som udgør en væsentlig risiko i relation til et eventuelthackerangreb.28. Statens It har oplyst, at antallet af domæneadministratorer i Statens It er nedbragt væ-sentligt. Statens It finder det vanskeligt at begrænse brugen af domæneadministratorer yder-ligere, uden at det påvirker driftscentrets evne til at levere stabil drift til tilsluttede virksomhe-der. Statens It er dog enig med Rigsrevisionen i, at Statens It ved ændrede metoder og meden styrket overvågning af administratorerne kan opnå en mere tilfredsstillende sikkerhed.Statens It har oplyst, at virksomhedernes it-sikkerhed samlet set er forbedret med tilslut-ningen til Statens It, men at etableringen af et driftscenter også medfører, at der opstår nyerisici, fx vedrørende hackerangreb.

E.Statens It’sinfrastrukturom-fatter bl.a. servere, netværk,computere og generelle pro-grammer, fx kontorpakker,mail/kalender og brugerrettig-hedsstyringssystemer.

Ansvaret for virksomhedernes sikring

29. Det fremgår af standardkundeaftalen, der er indgået mellem Statens It og alle de tilslut-tede virksomheder, at Statens It skal håndtere drift og sikkerhed i infrastrukturen, mens virk-somhederne skal håndtere drift og sikkerhed i fagsystemerne. Kundeaftalen omtaler des-uden forholdet vedrørende sikkerhedsopdateringer, men ikke download af programmer el-ler brugen af lokaladministratorer. Rigsrevisionen finder, at man på baggrund af kundeafta-len ikke entydigt kan afgøre opgavesplittet vedrørende de sikringstiltag, der er behandlet idenne beretning.I praksis påvirker den enkelte virksomheds valg vedrørende fagsystemerne Statens It’s mu-lighed for at udarbejde en sikker infrastruktur og påvirker dermed også de andre virksom-heders sikkerhed. Omvendt påvirker Statens It’s valg vedrørende sikkerheden i infrastruk-turen virksomhedernes forretningsmæssige muligheder.

Fagsystemerneer de tilslutte-de virksomheders fagspecifikkesystemer, som anvendes tilvirksomhedernes opgaveløs-ning, og som afvikles oven påStatens It’s infrastruktur.

STATSLIGE VIRKSOMHEDERS FOREBYGGELSE AF HACKERANGREB

9

30. Private virksomheder er forpligtede til at aflevere digitale oplysninger til staten, og borge-re registreres uden nødvendigvis at ønske det. Det er Rigsrevisionens vurdering, at ansva-ret for, at oplysningerne forbliver fortrolige, i sidste ende ligger hos det ministerium, som ind-samler og registrerer oplysningerne. Heraf følger, at det er virksomhederne, der som data-ejere har ansvaret for, at informationssikkerheden er tilstrækkelig.

Rigsrevisionen, den 2. oktober 2013

Lone Strøm

/Peder Juhl Madsen

10

ORDLISTE

Bilag 1. Ordliste

Adobe FlashAdobe ReaderAntivirusprogram

Et tilføjelsesprogram, der kan downloades fra internettet, og som bruges til at vise gra-fiske elementer, fx en filmtrailer eller andre små videoer og hele hjemmesider.Et tilføjelsesprogram, der kan downloades fra internettet, og som giver mulighed for sik-ker visning, udskrivning, signering og kommentering af pdf-dokumenter.Beskytter en computer ved at skanne aktiviteten og dermed afsløre og fjerne vira (ska-delige programmer), før de kommer ind og/eller spredes. Antivirusprogrammer inde-holder ofte en funktion, som filtrerer trafikken mellem computeren og internettet for atforhindre, at skadelige programmer kommer ind eller ud af computeren.Et program, som installeres på computeren, så brugeren kan gå på internettet og søgepå forskellige hjemmesider. Den hidtil mest udbredte browser er Microsoft Internet Ex-plorer, som mange computere leveres med.En del af Forsvarets Efterretningstjeneste under Forsvarsministeriet. Centrets mission erat beskytte Danmark mod cybertrusler, fx hackerangreb, spionage og tyveri over inter-nettet.Har ansvaret for at sikre data ved hjælp af de nødvendige tekniske og organisatorisketiltag. Ved overdragelse af opgaver vedrørende databehandling (herunder indsamling,registrering og lagring) har dataejer fortsat ansvaret for, at sikkerheden er tilstrækkelig.Oversat fra den engelske betegnelse ”shared services”, som indebærer at samle admi-nistrative funktioner, der tidligere har eksisteret i flere enheder (fx ministerier), i én en-hed og standardisere og effektivisere opgaveløsningen, fx vedrørende it.Omsætning af fx data, lyd eller billeder til digital form samt udbredelse af elektroniskemedier og computerbaserede forretningsgange.Har det højeste niveau af rettigheder, adgang og kontrol over alle it-systemer og data ien virksomhed. En domæneadministrator har dermed markant flere rettigheder end enlokaladministrator.Det at kopiere en fil, fx et program eller lyd- og billedfiler fra internettet ned på sin egencomputer.Er begge informationssikkerhedsstandarder. DS 484 er en dansk standard, mens ISO27001 er internationalt anerkendt. Der er forskel på indholdet i sikkerhedsstandarderne,men for dem begge gælder det, at efterlevelse af standarden er en metode til at sikrevirksomhedernes informationer.De tilsluttede virksomheders fagspecifikke systemer, som anvendes til virksomheder-nes opgaveløsning, og som afvikles oven på Statens It’s infrastruktur.Betegner i denne beretning den ulovlige handling, at en ukendt og uautoriseret person idet skjulte anvender andres it-systemer eller data. Formålet med hacking og de anvend-te metoder afhænger af de personer eller organisationer, der står bag, dvs. om det erfremmede stater, kriminelle organisationer eller individer, som på egen hånd misbrugerinternettets svagheder.Den del i computeren hvor alle data, dvs. programmer, dokumenter, spil, musik, fotosmv., bliver gemt.Dækker sikkerhed i relation til alle it-bårne informationer, men også ikke-it-bårne sombl.a. fysiske rammer og fysiske dokumenter.Statens It’s infrastruktur omfatter servere, netværk, computere og generelle programmer,fx kontorpakker, mail/kalender og brugerrettighedsstyringssystemer.Én blandt mange browsere. Internet Explorer produceres af Microsoft.

Browser

Center for Cybersikkerhed

Dataejer

Delte servicer(fælles løsninger)DigitaliseringDomæneadministrator

DownloadDS 484 og ISO 27001

FagsystemHacking(hackerangreb)

HarddiskInformationssikkerhedInfrastrukturInternet Explorer

ORDLISTE

11

Java

Et tilføjelsesprogram, der kan downloades fra internettet, og som hjælper computerensbrowser med at vise særlige formater, fx Adobe Flash. Mange almindeligt kendte hjem-mesider og funktioner vil ikke kunne anvendes uden Java, fx Google Maps og NemID.Tildelingen af rettighed som lokaladministrator giver medarbejderen det højeste niveauaf adgang og kontrol over den computer, som medarbejderen arbejder ved.Hackere udnytter svagheder i kendte programmer til at skaffe sig adgang til compute-ren. En sikkerhedsopdatering lukker en kendt svaghed i et program.Betegner i denne beretning en praksis eller mekanisme, der forbedrer it-sikkerheden,dvs. bestræbelser, der tages i anvendelse for at modvirke fejl, tab og misbrug af dataog sikre tilgængeligheden til it-systemer og data.En forvaltningsenhed inden for et ministerområde, hvis ledelse er budget- og regnskabs-ansvarlig for et eller flere områder på finansloven.En liste af godkendte programmer. Whitelisting fungerer ved, at et program automatiskkontrolleres, når det forsøges anvendt, og programmet kan kun anvendes, hvis det stårpå listen. At implementere whitelisting kræver vedligeholdelse af information om alle com-puterbrugernes opgaver og de programmer, der er nødvendige for opgaveløsningen, her-under de eksakte versioner af programmerne.Rigsrevisionens årsrevision består af løbende revision af bl.a. forretningsgange og inter-ne kontroller, herunder it-revision og afsluttende revision af bl.a. årsregnskabet. Resul-tatet af den løbende revision afrapporteres almindeligvis til den pågældende virksom-hed og ministeriet.

LokaladministratorSikkerhedsopdateringSikringstiltag

Statslige virksomhederWhitelisting

Årsrevision

12

KILDEHENVISNINGER

Bilag 2. Kildehenvisninger

Australian Government, Department of Defence, Intelligence and Security, the DefenceSignals Directorate (2012):Strategies to Mitigate Targeted Cyber Intrusions:www.dsd.gov.au/publications/Top_35_Mitigations_2012.pdfBritish Government Communications Headquarters, Communications-Electronics SecurityGroup (2012):10 steps to Cyber Security:www.bis.gov.uk/assets/biscore/business-sectors/docs/0-9/12-1121-10-steps-to-cyber-security-advice-sheetsSANS Institute (2013):Critical Controls for Effective Cyber Defense:www.sans.org/critical-security-controls/cag4-1.pdf